Im ersten Teil dieser dreiteiligen Artikelserie zu betrügerischen Nachrichten ging es um Hinweise rund um den Absender. Nach der Überprüfung des Absenders sollte der eigentliche Text/der Inhalt der Nachricht sehr aufmerksam gelesen werden. Neben E-Mails werden solche Nachrichten mittlerweile auch über andere Kanäle, zum Beispiel über SMS, Messenger Dienste oder Soziale Netze, versendet. Achten sie auch dort auf die beschriebenen Anzeichen.

Beim Inhalt von Nachrichten gibt es unterschiedliche Alarmsignale, die auf kriminelle Hintergründe deuten. Einige der folgenden Betrugsmaschen werden häufig angewandt:

1. Vertrauliche Informationen

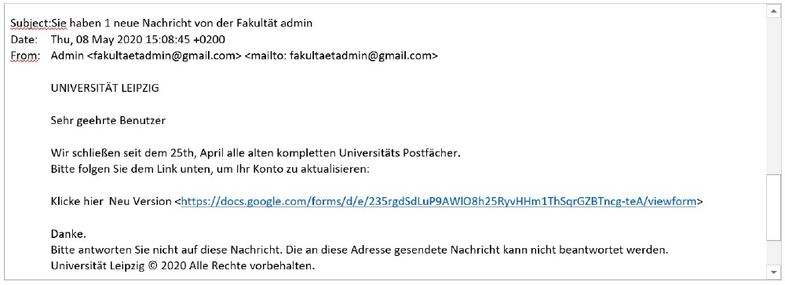

In den Nachrichten werden Sie aufgefordert, vertrauliche Daten, wie Passwörter, interne Dokumente oder Kreditkartendaten, zurück zu schicken oder irgendwo einzutragen. Diese Nachrichten beinhalten oft eine Drohung oder eine Versprechung, um Sie zu überzeugen, schnell und damit unüberlegt sensible Daten zu verschicken. In diesen sogenannten Phishing-Mails wird häufig versucht, Unsicherheit oder Panik beim Empfänger auszulösen. Dazu werden Themen verwendet, die viele IT-Nutzer immer mal betreffen, zum Beispiel „Ihr Mailkonto ist voll“ oder „Ihr Account läuft ab“ et cetera. Dann wird darauf hingewiesen, dass Sie schnell handeln müssen und ganz einfach unter Angabe Ihrer Nutzerdaten das Problem aus der Welt schaffen können (siehe Abbildung 1). Geben Sie niemals Passwörter oder sonstige vertrauliche Informationen, die nur für Sie bestimmt sind, weiter. Das Rechenzentrum (URZ) wird Sie niemals per E-Mail nach Ihrem Passwort fragen. Falls Sie Ihr Passwort ändern müssen, nutzen Sie die Ihnen bekannten Funktionen in den Anwendungen und nicht die Links in der E-Mail.

Sollten Sie doch einmal Zugangsdaten eingegeben oder versandt haben, ändern Sie sofort Ihre Passwörter oder lassen Sie die Zugänge sperren. Für den Uni-Login ist dies beispielsweise über das Webmail-Portal möglich. Für eine Sperre des Uni-Logins wenden Sie sich an den Servicedesk des URZ, zu erreichen unter der Telefonnummer +49 341 97-33333 oder per E-Mail. Weitere Informationen dazu finden Sie beim URZ.

2. Überweisungen/Anrufe

Sie werden in den Nachrichten unter einem Vorwand aufgefordert, Überweisungen oder Anrufe, zum Beispiel an vermeintliche Freunde oder Forschungspartner, zu tätigen. Oft wird eine sehr emotionale Situation, zum Beispiel ein Notfall in der Familie, ein eigener Krankenhausaufenthalt oder eine mögliche Bedrohung, zum Beispiel Scheitern eines wichtigen Projektes, vorgetäuscht. Hierbei ist es das Ziel der Betrüger, von Ihnen einen bestimmten Geldbetrag zu ergaunern. So erhalten die Betrüger eine direkte Überweisung beziehungsweise eine Gutscheinnummer von Ihnen oder der Betrag wird über einen Mehrwertdienst über das Telefon abgebucht.

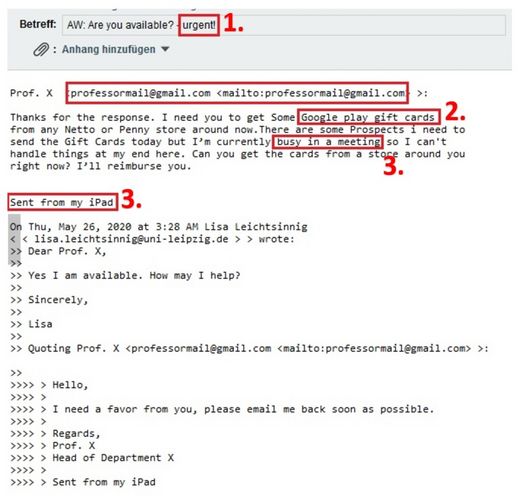

Seien Sie skeptisch, wenn Sie unter einem dringenden Vorwand (siehe 1. in Abb. 2) zu unüblichen Handlungen aufgefordert werden. Lassen Sie sich nicht darauf ein, wenn jemand Geld oder Gutscheine von Ihnen fordert (siehe 2. in Abb 2). Fragen Sie im Zweifel lieber persönlich per Telefon oder über andere Ihnen bekannte Kanäle nach. Antworten Sie nicht direkt auf die Nachricht. Seien Sie skeptisch, wenn Ihr Vorgesetzter, ein Dozent oder ein Kollege von Ihnen verlangt, Überweisungen zu tätigen oder Geschenkkarten zu kaufen. Es ist verdächtig, wenn Sie ein Professor auffordert, Geschenkkarten zu kaufen und Ihnen den Code per E-Mail zu schicken.

Ein weiterer Vorwand besteht darin, selber gerade zu beschäftigt zu sein. Dafür wird oft ein mobiles Endgerät als Absender vorgetäuscht (siehe 3. in Abb. 2). Achten Sie auch in eigenen E-Mails auf eine aussagefähige Signatur, auch dann, wenn Sie mal einen mobilen beziehungsweise anderen E-Mail-Client nutzen.

3. Anhänge

Nachrichten können eine oder mehrere gefährliche Dateien, wie zum Beispiel einen Anhang in einer E-Mail, enthalten. Ziel der Betrüger ist es, dass Sie den Anhang öffnen. Durch das Öffnen beziehungsweise Ausführen der Datei wird auf Ihrem Gerät Schadsoftware installiert. Wenn Absender und Inhalt einer Nachricht plausibel erscheinen und die Nachricht einen Anhang enthält, dann prüfen Sie, ob dieser Anhang ein potenziell gefährliches Dateiformat hat. Dazu zählen .exe, .bat, .com, .cmd, .scr, .pif und Dateiformate, die Makros enthalten können, wie zum Beispiel Microsoft Office Dateien wie .doc, .docx, .ppt, .pptx, .xls, .xlsx.

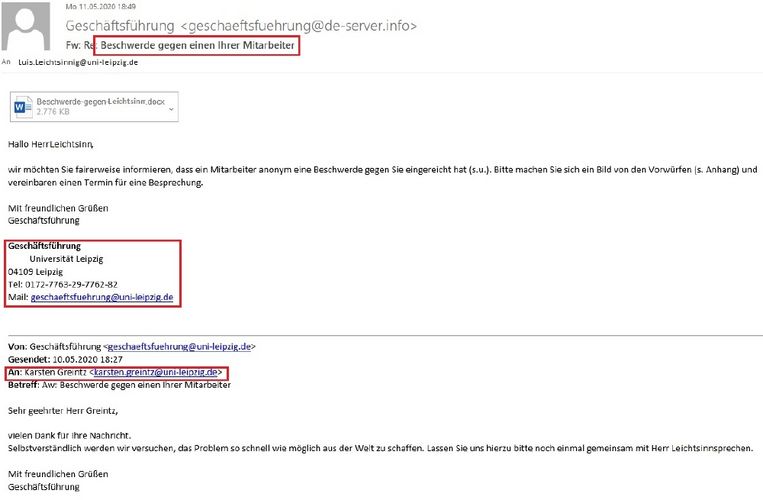

Falls Sie eines dieser Dateiformate erhalten haben, dann öffnen Sie den Anhang nur, wenn Sie diesen genau in dieser Form vom Absender erwarten. Falls Sie unsicher sind, ob Sie die Nachricht einfach löschen können, sollten Sie weitere Informationen beim Absender einholen. In Abbildung 3 ist das Beispiel für eine emotionale Beschwerde-Situation dargestellt. Auch bei solchen Vorwürfen ist es wichtig, einen kühlen Kopf zu bewahren und zu prüfen, ob es an der Universität zum Beispiel eine Geschäftsführung inklusive der angegebenen Telefonnummer oder die im Mailverlauf benannten Mitarbeiter überhaupt gibt.

Offensichtliche, ungezielte Spamnachrichten können Sie bedenkenlos löschen. Nachrichten, die gezielt adressiert sind (Vgl. Abb. 2 und 3), zum Beispiel dadurch, dass Sie oder konkrete Kollegen benannt oder Universitätsmerkmale missbräuchlich verwendet werden, melden Sie bitte dem Servicedesk des URZ oder mir als Informationssicherheitsbeauftragten. Warnen Sie auch die betreffenden Kollegen und deren Organisationseinheit direkt. Oft werden gleich mehrere Nutzer angeschrieben.

Nachrichten können einen oder mehrere gefährliche Links enthalten. Diese Links leiten Sie dann zum Beispiel zu einer echt aussehenden, aber betrügerischen Webseite oder ein googleDocs-Formular (siehe Abbildung 1) weiter, bei der Sie sich einloggen sollen. Geben Sie dann dort Login-Daten ein, landen diese bei den Betrügern. Alternativ werden Sie zu einer Webseite weitergeleitet, die auf Ihrem Gerät Schadsoftware installiert. Worauf Sie bei Links und Webadressen achten sollten und wie sie Fälschungen erkennen, wird im dritten Teil dieser Artikelserie beschrieben.

Steffen Rienecker

Kommentare

Keine Kommentare gefunden!